对于一个服务器运维工作者,掌握和运用一门漏洞扫描的工具也是行走江湖的必备项,Nessus就是漏洞扫描的强力武器。Nessus为一款当下比较流行的系统弱点扫描与分析软件,他的优点是操作简单(配置几乎全web化),而且页面精美、扫描项广泛;缺点就是目前不支持中文…

下载与安装

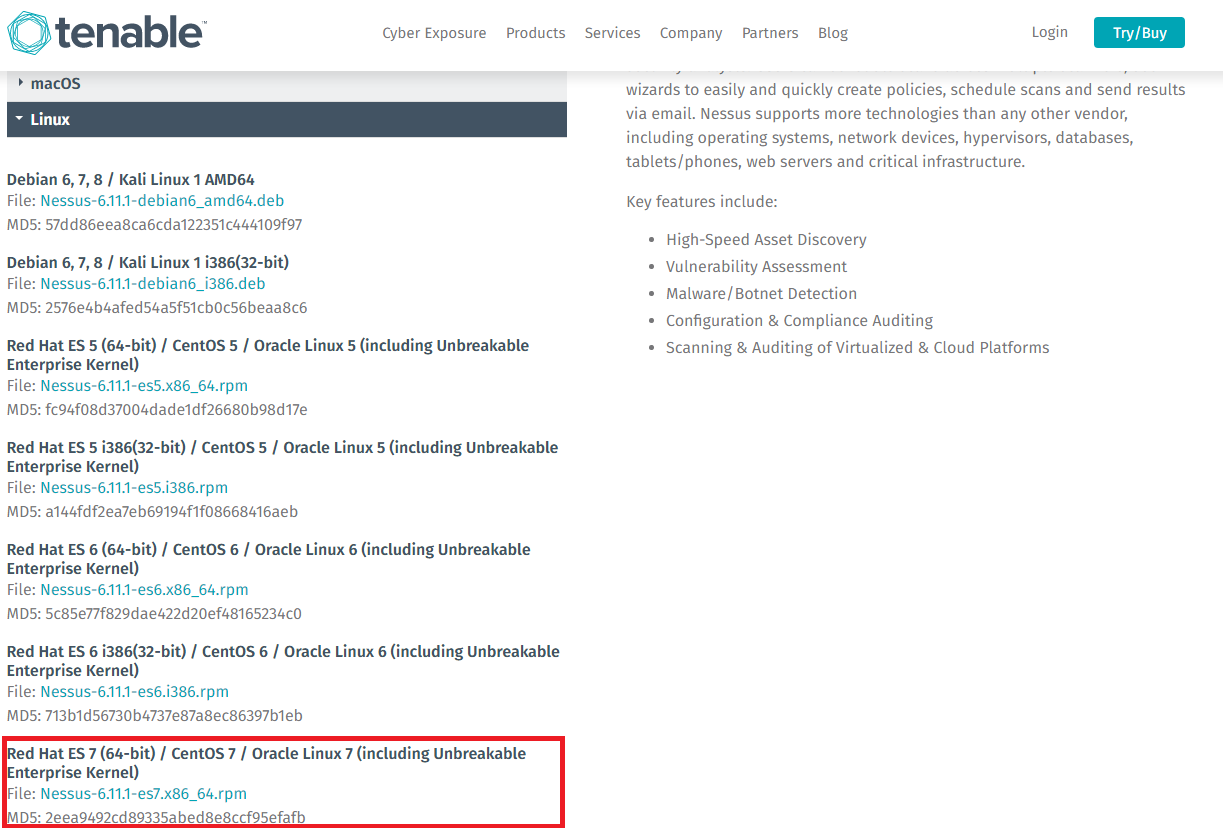

要安装Nessus,需要登陆https://www.tenable.com/products/nessus/select-your-operating-system,选择对应的系统,我这个服务器是centos 7,那么就选择下图里红色的那个rpm包:

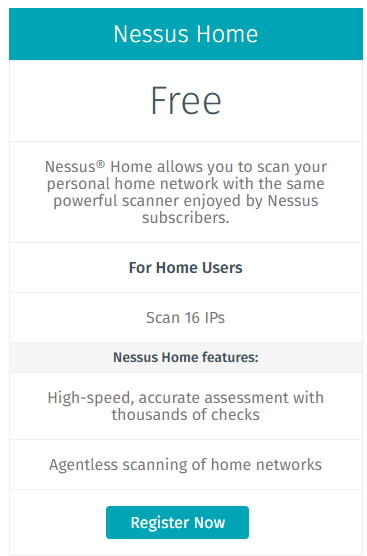

点击之后,出来一个同意条款,同意之后就开始自动下载。但是要安装nessus仅仅有程序是不够的,还需要一个对应的验证码,在上面那个界面里,下拉一点有一个get an activation code的check,点击之后跳转到https://www.tenable.com/products/nessus/nessus-plugins/obtain-an-activation-code,里选择家用free版,点击下面的register now:

注册是很简单的,填写名称和电邮就可以了。不久后就会在电子邮件里面获得一个校验码。

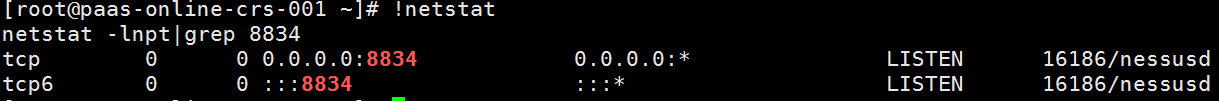

把下载的那个Nessus-6.11.1-es7.x86_64.rpm包上传到centos之后,rpm -ivh Nessus-6.11.1-es7.x86_64.rpm进行安装,安装完成之后,service nessusd start启动进程,启动完毕之后,使用netstat -lnpt|grep 8834,来检查一下8834端口是否被监听,如图:

端口监听OK,那么在浏览器里输入https://服务器外网IP地址:8834打开控制web界面,如果有提示当前连接不安全,无视掉就可以。nessus的欢迎界面如下:

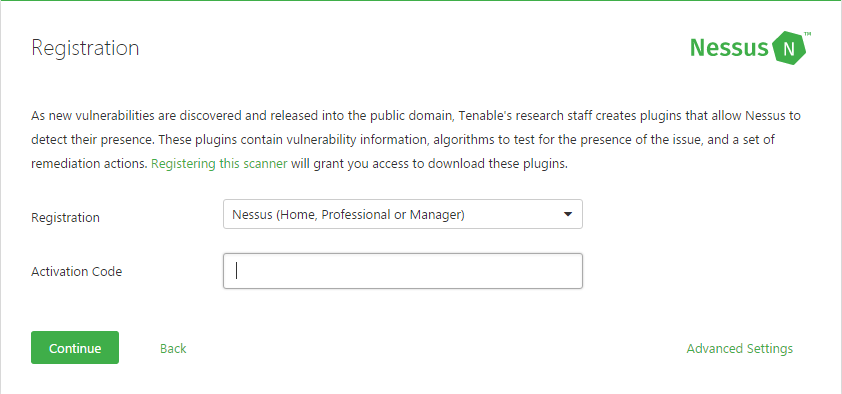

注册一个账号之后,在这个界面里面选择home那一条,输入邮箱里面获得的那个注册码:

整个的配置就完事了,继而就是nessus自动安装的过程,大约需要几分钟:

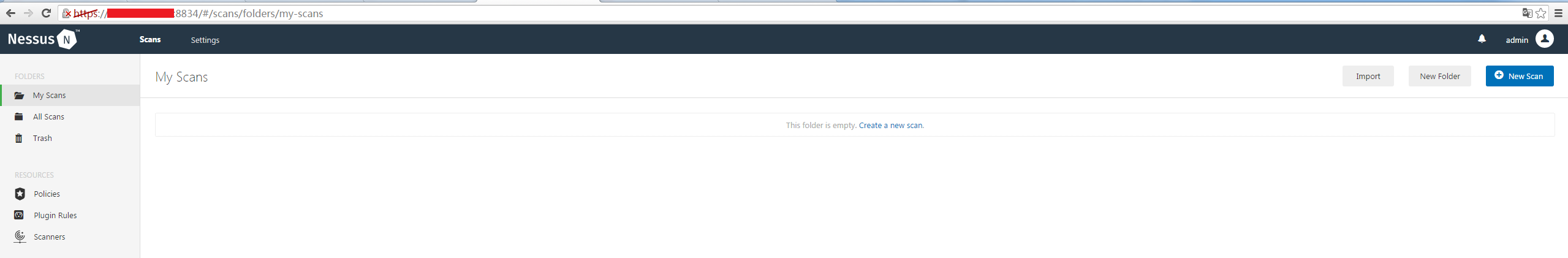

整个安装完毕之后,就会看到nessus的主界面,简单明了的风格:

至此整个nessus的安装过程结束。

配置扫描策略以及启动扫描任务

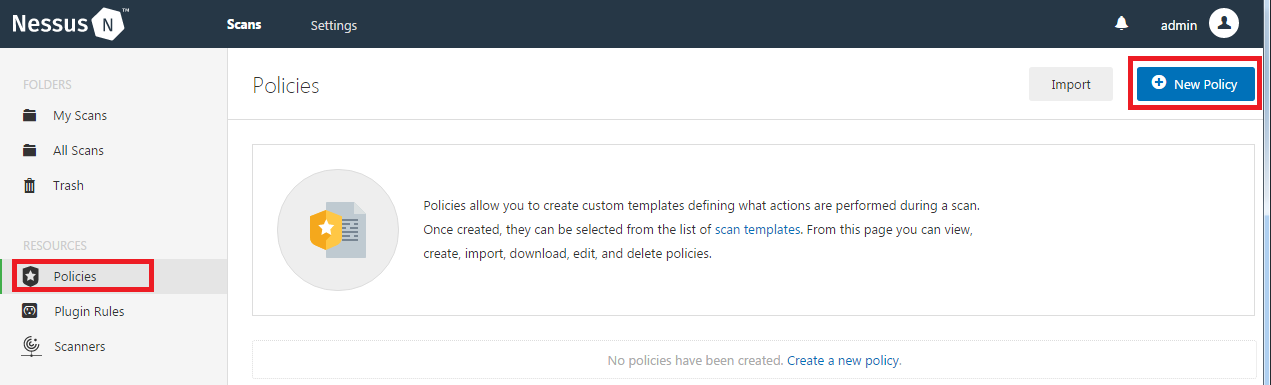

nessus扫描漏洞的流程很简单:需要先”制定策略”,然后在这个策略的基础上建立”扫描任务”,然后执行任务。首先,我们先建立一个policy,如图:

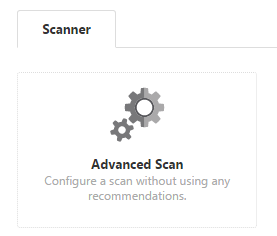

点击New Policy之后,就会出现很多种扫描策略,这里我们选择Advanced Scan(高级扫描):

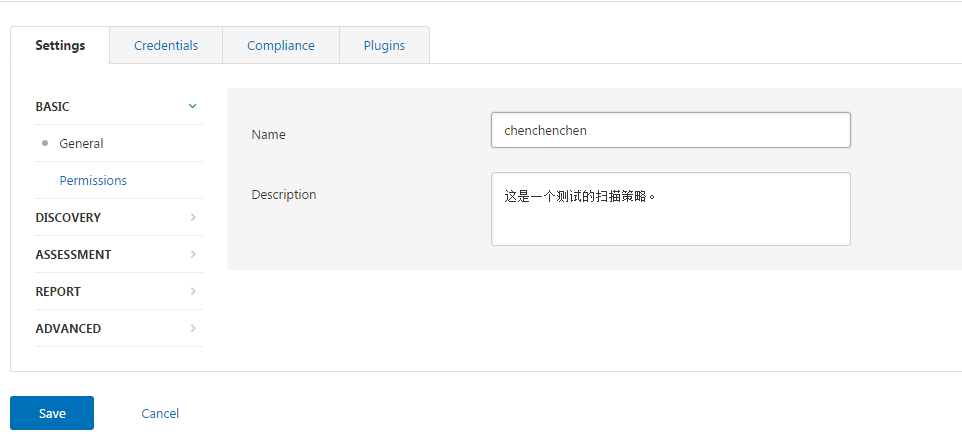

我给这个测试的扫描策略,起名叫”chenchenchen”,如图:

对于上面这个图,Permissions是权限管理,是否可以准许其他的nessus用户来使用你这个策略;Discovery里面有主机发现、端口扫描和服务发现等功能;assessment里面有对于暴力攻击的一些设定;Report里面是报告的一些设定;Advanced里面是一些超时、每秒扫描多少项等基础设定,一般来说这里默认就好。我们主要来看看那个plugins。

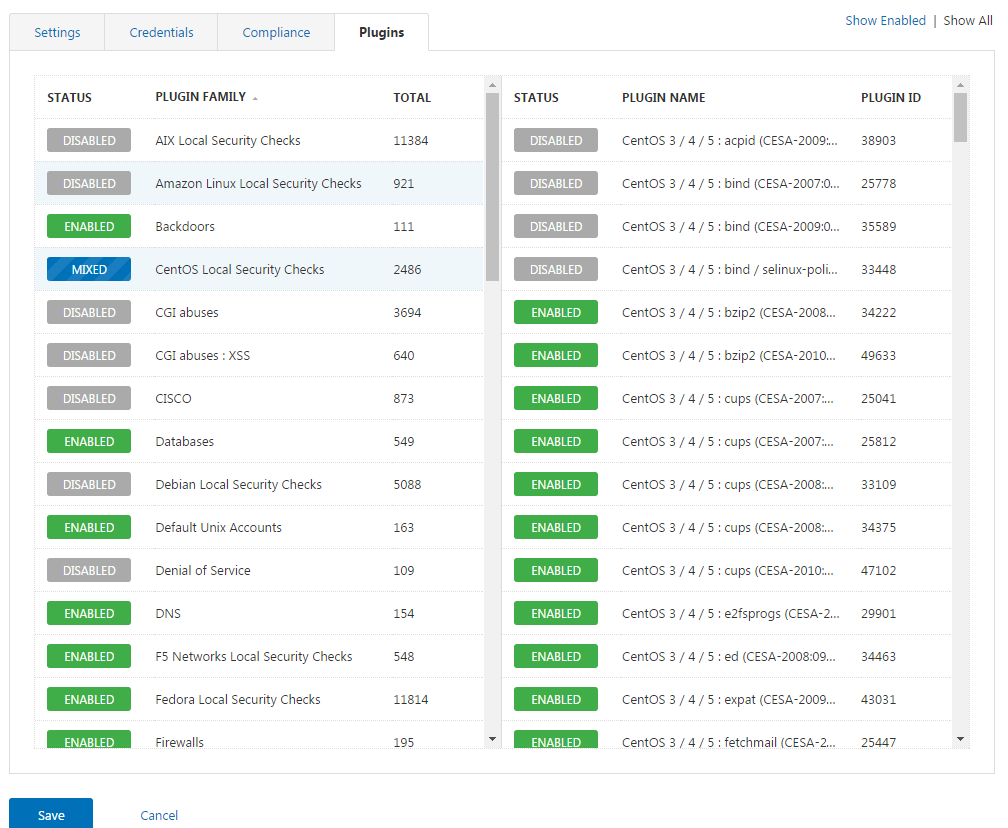

Plugins里面就是具体的策略,里面有父策略,具体的父策略下面还有子策略,把这些策略制定得体的话,使用者可以更加有针对性的进行扫描。比如我这个策略是针对于centos系统的扫描策略,那么一些冗余的项目大可以完全不要,举个例子:

在上面这个图里面,我不需要amazon linux local security checks这个“亚马逊linux本地安全检查”父策略,那就把它disabled掉,而对于centos local security checks这个父策略呢,我又不需要那几个关于bind的子策略,那我就单独把那些子策略disabled掉,这样等等操作,就搭配成为了一个用时不长但是又包含了所有制定的检查项的策略,然后点击save保存。

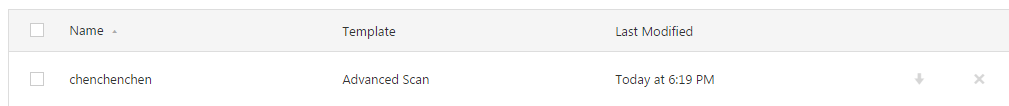

保存完后,我们就发现policy里多了一条chenchenchen的记录:

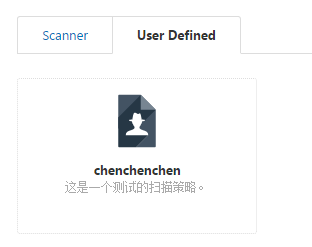

既然策略有了,现在我们就来制定一个任务。在主界面里选择My Scans,点击New Scans,这个时候还是有很多个图标,但是我们选择后面的User defined,如图:

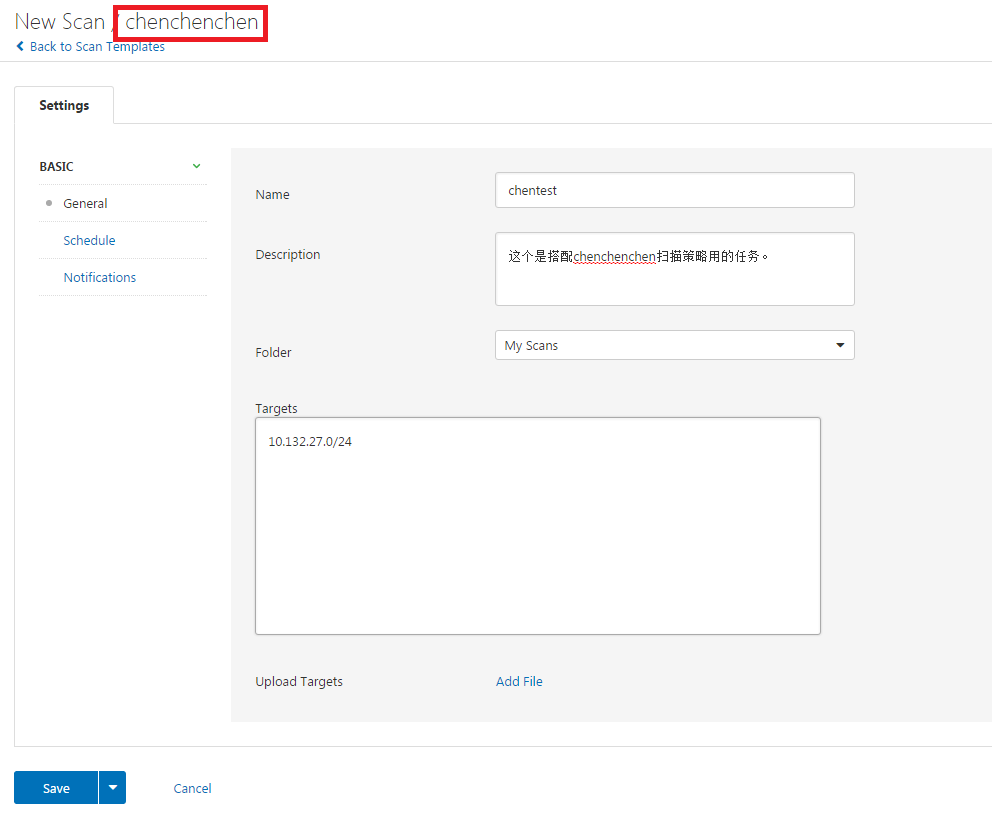

这里我们就看到了我们已经制定好的那个chenchenchen策略,点击这个chenchenchen之后,就要给这个依赖chenchenchen策略的任务起名字以及需要扫描的网络段,由于我这个测试机的内网ip段是10.132.27.0,于是我就写了“10.132.27.0/24”,任务名字叫chentest:

启动扫描任务

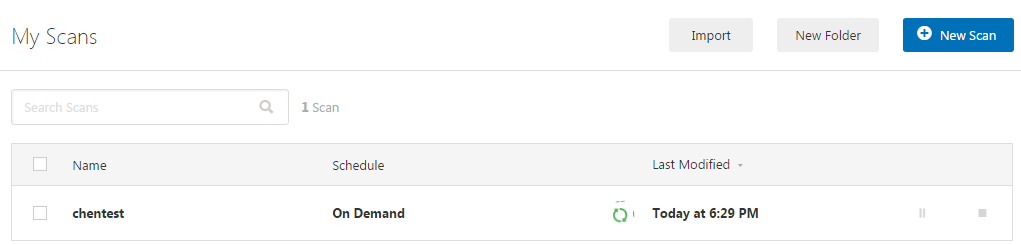

点击save保存之后,就会看到My Scans里多了这个chentest的任务,点击三角播放箭头,那么这个任务就开始执行了!如图:

从该界面可以看到扫描任务的状态为Running(正在运行),表示chentest扫描任务添加成功。如果想要停止扫描,可以单击方块(停止一下)按钮。如果暂停扫描任务,单击暂停按钮。

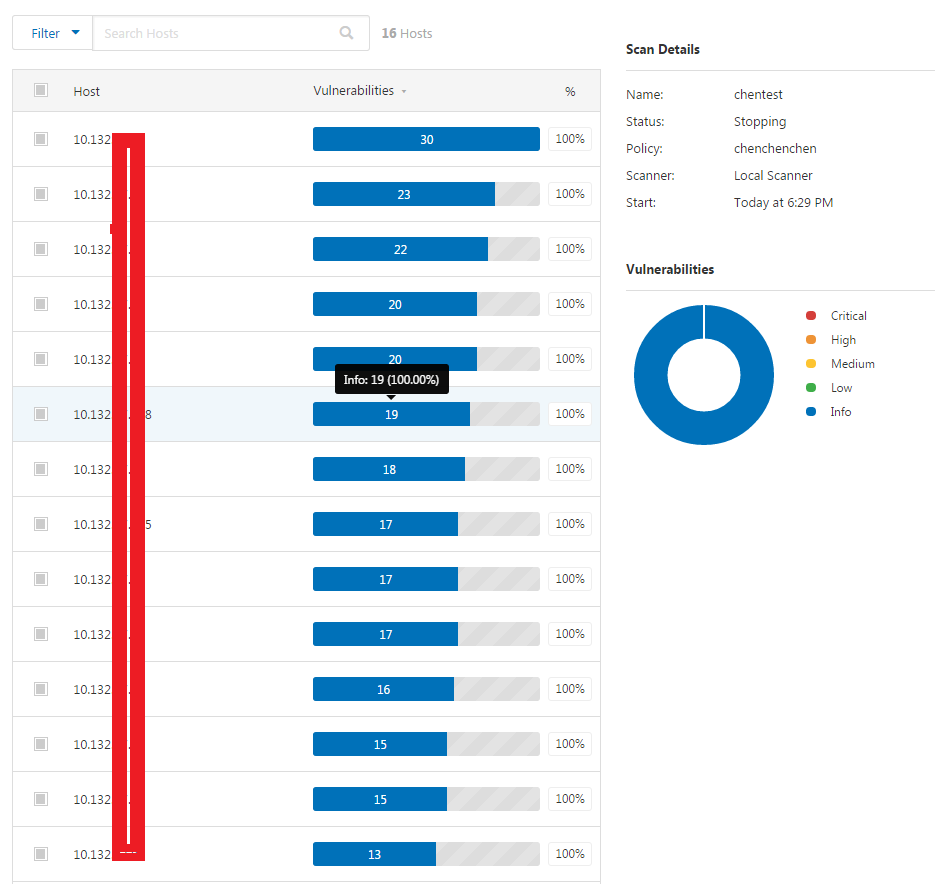

扫描完毕之后,我们就会看到一个结果反馈,如图:

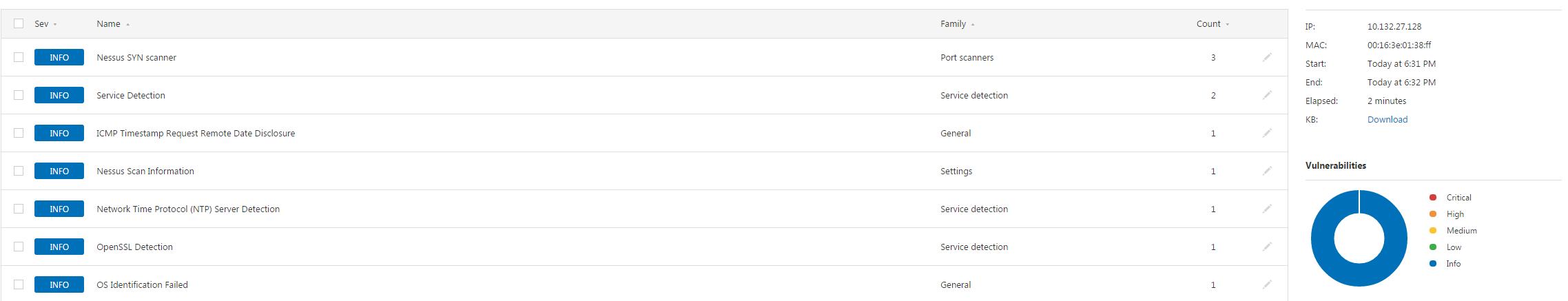

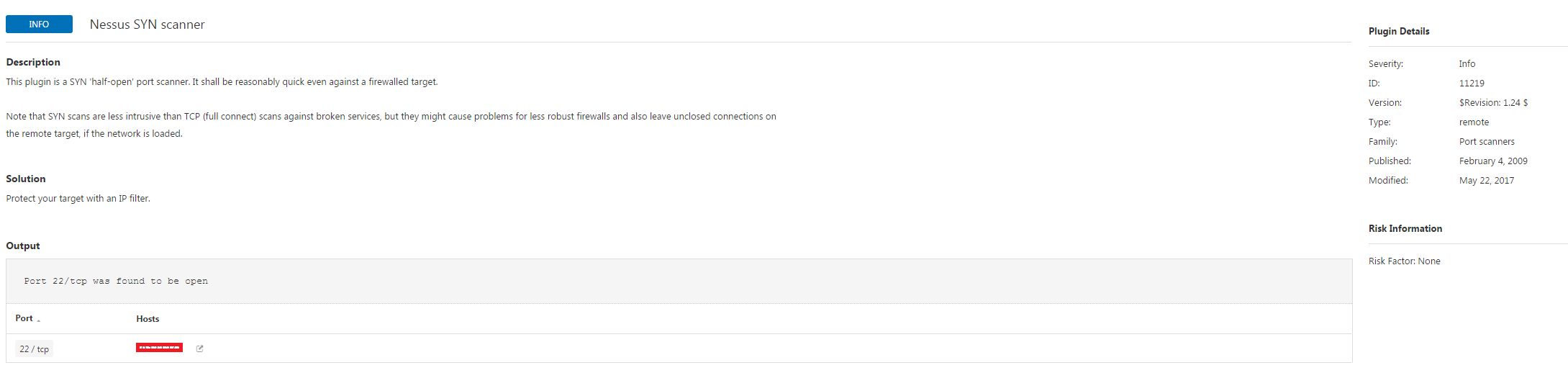

具体的颜色代表,在旁边有描述,例子里这些蓝色的info代表没有重大漏洞,点击一下蓝色,还会出现更加详细的信息,包括IP地址、操作系统类型、扫描的起始时间和结束时间:

同时,nessus还支持pdf、web、csv等多种方式汇报扫描结果,至此,整个nessus漏洞扫描的全过程就结束了。

Nessus配置smtp

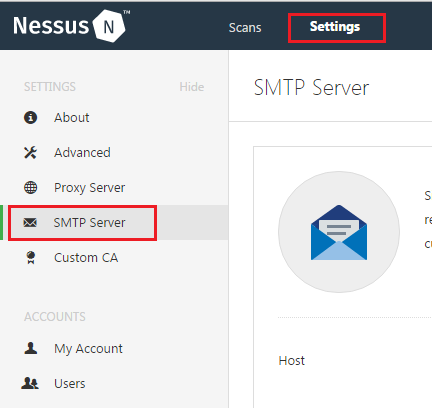

Nessus漏洞扫描是提供邮件服务,可以将扫描的结果发送给指定的邮箱。配置它的方法很简单,先登陆Nessus的界面,点击左上角的settings,然后选择左侧菜单栏里的Smtp server,如图:

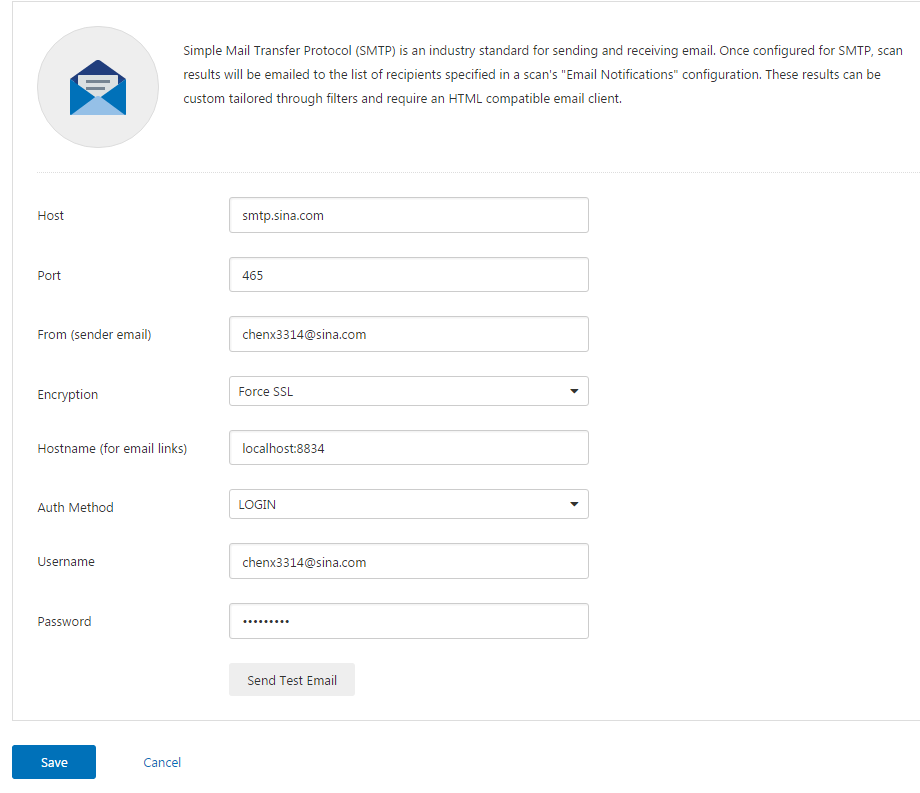

再就是填写对应的项目,我这里发送邮件的地址是:chenx3314@sina.com,接受的地址是124208739@qq.com,由于发送邮件使用的是新浪的邮箱,那么host就填写新浪的smtp服务器,即smtp.sina.com,如果是要SSL加密的话,端口写465,同时在Encryption那里选择Force SSL,在Auth Method那里选择login的鉴权方式,然后输入chenx3314@sina.com的账号密码,如图:

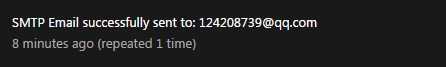

点击Send Test Email,然后输入接收的邮箱,如果是多个邮箱那么就用英文逗号隔开。看到成功的提示就是OK了:

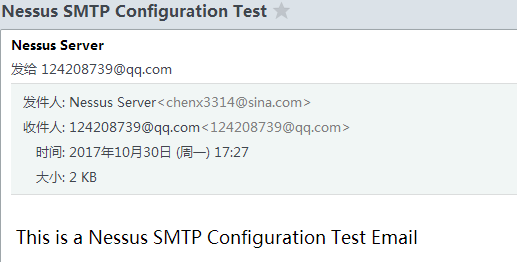

然后就可以到邮箱里面看到那个测试的邮件内容: